分析 njRAT 後門程式網路流量

分析 njRAT 後門程式網路流量

一個封包內容顯示 JFIF 字樣( 16 進制顯示為 ffd8ff),此為 JPG 圖片格式開頭特徵

主要是 Client 端中了 njRAT 後門程式,遠端操控的電腦在執行遠端桌面連線畫面時

所顯示畫面的封包特徵,因為是透過 JPG 格式傳送畫面

先了解甚麼是 njRAT,執行位於 E:\CEH-Tools\CEHv11 Module 07 Malware Threats\Trojans Types\Remote Access Trojans(RAT)\njRAT\njRAT v0.7d.exe

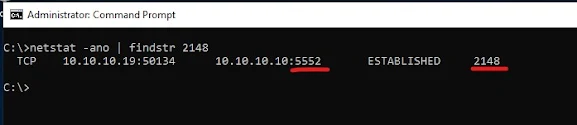

執行後使用預設的 Port 5552,點選 Start

預設存成檔案 server.exe 後點選 Build

當受害端執行了後門程式後會主動與 Server 端連線,一旦連線建立後即可在操控端執行

這時候在 Server(操控端)啟用 WireShark 來看看封包

因為建立的主機端 Listen 5552 Port,所以抓封包時過濾查看 5552 Port

留言

張貼留言