CISSP EXAM Outline - Domain 3

Security Architecture and Engineering

安全架構與工程

3.1 使用安全設計原理來研究、實施與管理工程過程 Research, implement and manage engineering processes using secure design principles

- 威脅建模 Threat modeling

- 最小權限 Least privilege

- Maintenance hooks : 維護掛鉤,也稱為後門,使開發人員可以輕鬆訪問系統,繞過正常的安全控制。如果在完成代碼之前沒有將其刪除,那麼如果攻擊者發現了維護掛鉤,它們就會構成重大的安全漏洞。一般是開發人員為了測試目的而試圖方便自己訪問他們開發的軟件。

- 最小特權原則指出,只有絕對需要內核級訪問的進程才能在監督模式下運行。

- 縱深防禦 Defense in depth

- 縱深防禦原則建議使用多個重疊的安全控制來實現相同的控制目標。網絡和主機防火牆同時佈署與啟用都旨在限製網絡流量,因此是縱深防禦的一個例子。

- 默認安全配置 Secure defaults

- Take-Grant model : 授予保護模型

- take rule 採取規則 : 允許主體獲得另一個客體的權利(添加源自主體)

- grant rule 授予規則 : 允許主體將自己的權利授予另一個對象(添加源自主體)

- create rule 創建規則 : 允許主體創建新對象(主體添加一個 object, 例如帳號)

- remove rule 刪除規則 : 允許主體刪除它對另一個對象的權限(刪除源自主體)

- 失效安全 Fail securely

- 職責分離 (SoD) Separation of Duties (SoD)

- 保持簡單 Keep it simple

- 零信任 Zero Trust

- 在零信任網絡架構中,決不能根據系統在網絡上的位置來做出訪問控制決策。因此,永遠不應使用 IP 地址。

- 通過設計保護隱私 Privacy by design

- 隱私設計模型的七項原則:

- 主動,而不是被動; 預防,而非補救

- 隱私作為默認設置

- 隱私嵌入設計

- 完整的功能——正和,而不是零和

- 端到端安全——全生命週期保護

- 可見性和透明度——保持開放

- 尊重用戶隱私——以用戶為中心

- 信任但要確認 Trust but verify

- Verification : 驗證過程類似於認可過程,因為它驗證安全控制。 通過涉及第三方測試服務和編譯可能被許多不同組織信任的結果,驗證可能會更進一步。 認可是管理層正式接受評估系統的行為,而不是評估系統本身。

- 針對特定的、獨立的位置的應用程序和系統評估採用站點(Site)信息系統安全認可。特定、獨立位置的應用程序和系統將通過 DITSCAP 和 NIACAP 站點認可(site accreditation)進行評估。

- 國家信息保障認證和認可程序 (NIACAP) 提供的三種認可形式

- 站點 Site

- 類型 Type

- 系統 System

- “信任,但要核實”是一種傳統方法, 這種類型的安全方法使組織容易受到內部攻擊,並使入侵者能夠輕鬆地在內部系統之間執行橫向移動。

- Accreditation : 認可是管理層正式接受評估系統的行為,不是評估系統本身。

- System Accreditation系統認可 : 正式接受規定的系統配置。

- System Certification 系統認證 : 對計算機系統的每個部分進行技術評估,以評估其是否符合安全標準。

- 共同責任 Shared responsibility

3.2 理解安全模型的基本概念(例如 Biba、Star Model、Bell-LaPadula 等模型) Understand the fundamental concepts of security models (e.g., Biba, Star Model, Bell-LaPadula)

- Brewer-Nash : 允許訪問控制根據用戶的操作動態改變。在屬於不同客戶端的數據之間實現“中國牆”。法律上為避免利益衝突。

- Bell-LaPadula 和 Biba 模型使用信息流模型(information flow model)將狀態機應用於信息流。

- Bell-LaPadula 模型將信息流模型應用於機密性(confidentiality)

- Biba 模型將其應用於完整性(integrity)

- Bell-LaPadula 模型解決了數據機密性問題。 Biba 和 Clark-Wilson 模型解決了數據完整性問題。布魯爾和納什(Brewer and Nash)模型防止利益衝突。

- Bell-LaPadula 和 Biba 模型建立在狀態機模型(state machine model)之上。

- Biba 的簡單屬性是不向下讀取,但它暗示向上讀取是可以接受的。

- Clark-Wilson 模型的訪問控制關係(又稱訪問三元組)的三個部分 :

- 主體 subject

- 客體 object

- 程序(或接口) program (or interface)

3.3 基於系統安全要求選擇控制措施 Select controls based upon systems security requirements

- Assurance : 組織對其安全控制得到正確實施的信心程度。必須不斷對其進行監控和重新驗證。

- 監控和數據採集 (SCADA) 系統用於控制和收集來自工業過程的數據。它們常見於發電廠和其他工業環境中。

- 電容式運動檢測器(Capacitance motion detectors)監測被監測區域中的電磁場,感測與運動相對應的干擾。可以感應監控區域中電磁場的變化。

- 波形運動檢測器將超聲波或微波信號傳輸到監控區域,觀察從物體反彈回來的信號的變化。

- 沙箱 : 使用沙箱是限制/禁閉(confinement)的一種實例,其中系統限制特定進程的訪問以限制其影響在同一系統上運行的其他進程的能力。

3.4 理解信息系統 (IS) 的安全功能(例如:內存保護、可信賴平台模塊 (TPM)、加密/解密) Understand security capabilities of Information Systems (IS) (e.g., memory protection, Trusted Platform Module (TPM), encryption/decryption)

- 可信平台模塊 (TPM) 是一種硬件安全技術,可將加密密鑰存儲在主板上的芯片上,並通過將加密驅動器安裝在另一台計算機上來防止他人訪問該驅動器。

- TPM 遠程證明(Remote attestation)從系統配置中創建一個哈希值來確認配置的完整性以驗證尚未進行更改。綁定和密封是 TPM 用來加密數據的技術。 TPM 的隨機數生成器 (RNG) 功能用於支持加密操作。

- TCB 是硬件、軟件和控件的組合,它們協同工作以實施安全策略。

- 可信計算庫 trusted computing base(TCB)有一個理論上稱為參考監視器的組件,它成為實現中的安全內核。理論上只有一個名稱或標籤,但在實施到解決方案時採用安全內核的名稱或標籤的功能。

- TCB 概念中的參考監視器(reference monitor)在授予請求的訪問權限之前驗證對每個資源的訪問權限。參考監視器在授予請求的訪問權限之前驗證對每個資源的訪問權限。 安全內核是 TCB 組件的集合,它們協同工作以實現參考監視器功能。 換句話說,安全內核是參考監視器概念的實現。

- TCSEC (或稱橘皮書)受信任的計算機系統評估標準 :

- TCSEC是基於Bell-LaPadula模型(BLP)發展的。

- 許可/分類方案(clearance/classification scheme)以格子(lattice)表示。

- 任意訪問控制(DAC)可以指定個人或群組來分享客體(object)。

- 可信計算機系統評估標準( TCSEC ) 是美國政府國防部(DoD) 標準,它為評估計算機系統中內置的計算機安全控制的有效性設定了基本要求。 TCSEC 用於評估、分類和選擇正在考慮處理、存儲和檢索敏感或機密信息的計算機系統。

- TCSEC 定義了四大類分區:A、B、C 和 D :

- A 類為驗證保護

- A1 – 驗證設計

- 功能與 B3 相同

- 正式的設計和驗證技術,包括正式的頂級規範

- 正式的管理和分發程序

- 超越A1

- B 類為強制保護

- B1 – 標籤安全保護

- MAC

- B2 – 結構化保護

- DAC 和 MAC 實施擴展到所有主體和客體

- 分析隱蔽存儲通道的發生率和帶寬

- B3 – 安全域

- 可信路徑

- C 類為任意保護

- C1 – 自主安全保護

- DAC

- C2 – 受控訪問保護

- 更细粒度的 DAC

- D 類為最低保護

- 保留給那些經過評估但不能滿足更高部門要求的系統。

- 寄存器(Registers)是直接位於 CPU 芯片本身的小型內存位置。 存儲在其中的數據可直接供 CPU 使用,並且可以非常快速地訪問。寄存器內存(Register memory)可以直接供 CPU 使用,並且通常是 CPU 的一部分 。

- Multitasking 多任務處理是同時處理多個任務, 例如單處理器系統上同時執行多個應用程序。 在大多數情況下,即使處理器不支持多任務處理也是由操作系統模擬的。

- 多任務單線程 : 單處理器系統一次只能在一個線程上運行。即便總共將有四個應用程序線程(忽略操作系統創建的任何線程),操作系統將負責決定在任何給定時間在處理器上運行哪個單一個線程。

- BIOS 和設備固件通常存儲在 EEPROM 芯片上,以方便未來的固件更新。

- 動態 RAM 芯片由大量電容器構成,每個電容器都保存一個電荷。 CPU 必須不斷刷新這些電容器才能保留其內容。斷電時,存儲在芯片中的數據會丟失。

- CPU 4 模式(model) :

- 系統模式 System mode

- 特權模式 privileged mode

- 監督模式 supervisory mod

- 內核模式 kernel mode

3.5 評估並降低安全架構、設計和解決方案方面的漏洞 Assess and mitigate the vulnerabilities of security architectures, designs, and solution elements

- 基於客戶端的系統 Client-based systems

- 基於服務器的系統 Server-based systems

- 數據庫系統 Database systems

- 密碼系統 Cryptographic systems

- HSM

- 工業控制系統 (ICS) Industrial Control Systems (ICS)

- 監控和數據採集系統或 SCADA 系統提供圖形界面來監控工業控制系統 (ICS)。

- 基於雲端的系統(例如,軟件即服務 (SaaS)、基礎架構即服務 (IaaS)、平台即服務 (PaaS)) Cloud-based systems (e.g., Software as a Service (SaaS), Infrastructure as a Service (IaaS), Platform as a Service (PaaS))

- 雲端服務五大特色

- On-demand Self-Service 隨選自助

- Broad network access 隨時可以透過任何地方被訪問

- Resource Pooling 資源池 (虛擬化的技術)

- Rapid elasticity 快速且彈性 --> 搶票時用

- Measured service 測量服務 --> 算錢

- ISO 後來又加了一個標準 Multi-Tenancy 多租戶

- 分佈式系統 Distributed systems

- 物聯網 (IoT) Internet of Things (IoT)

- Mirai : 一種惡意軟件, 針對“物聯網”設備,包括路由器、相機和 DVR。

- 微服務 Microservices

- 容器化 Containerization

- 代表詞 : Docker

- 無服務器 Serverless

- 在無服務器計算模型中,供應商不會向其客戶公開操作系統的詳細信息。因此,供應商保留在雲計算的責任共擔模型下對其進行安全配置的全部責任。

- 又稱 FaaS

- 嵌入式系統 Embedded systems

- 嵌入式系統控制著物理世界中的一種機制,因此安全漏洞可能會對人員和財產造成傷害。這通常不適用於標準 PC。斷電、功率損耗、互聯網訪問和軟件缺陷是嵌入式系統和標準 PC 的安全風險。

- 作為更大系統的一部分實現的計算機。嵌入式系統通常是圍繞一組有限的特定功能設計的,這些功能與其作為組件的更大產品相關。它可能由典型計算機系統中的相同組件組成,也可能是微控制器。

- 高性能計算 (HPC) 系統 High-Performance Computing (HPC) systems

- 邊緣計算系統 Edge computing systems

- 虛擬化系統 Virtualized systems

- 封閉系統 Closed systems

- 封閉系統是使用主要專有或未發布的協議和標準的系統。

3.6 選擇和確定加密解決方案 Select and determine cryptographic solutions

- 密碼生命週期(如密鑰、算法選擇) Cryptographic life cycle (e.g., keys, algorithm selection)

- 美國國家標準與技術研究院 (NIST) 的現代建議是,不應通過使用密碼過期策略來強制用戶更改密碼。密碼的建議有效期是 [ 無 ]。

- Kerckhoffs’ principle 柯克霍夫原則 : 一個密碼系統應該是安全的,即使系統的所有內容,除了密鑰,都是公共知識。

- 凱撒密碼(和其他簡單的替換密碼)容易受到頻率分析攻擊,這些攻擊分析特定字母在密文中出現的速率。

- 16 mod 3 表示 16 除以 3 等於 5,餘值為 1, 所以輸出值為 1。

- 邏輯代數 :

- 加密方法(例如:對稱、非對稱、橢圓曲線、量子) Cryptographic methods (e.g., symmetric, asymmetric, elliptic curves, quantum)

- Steganography 隱寫術 : 使用加密技術將秘密消息嵌入其他內容的藝術, 例如圖片中。一些隱寫算法通過對構成圖像文件的許多位中的最低有效位進行更改來工作。

- Diffie-Hellman 迪菲-赫爾曼密鑰交換 : 是一種安全協定, 允許在公共網絡上安全交換對稱加密密鑰。它可以讓雙方在完全沒有對方任何預先資訊的條件下通過不安全信道建立起一個金鑰。這個金鑰可以在後續的通訊中作為對稱金鑰來加密通訊內容。

- 分組密碼(Block ciphers)對消息“整塊/大段”而不是單個字符或位進行操作。

- 輸出反饋 Output feedback (OFB) 模式可防止早期錯誤干擾未來的加密,屬於一種數據加密標準 (DES) 操作模式並可用於大型消息,確保加密/解密過程早期的錯誤不會破壞整個通信過程中的結果。

- Elliptic Curve Diffie-Hellman Ephemeral 或 Elliptic Curve Ephemeral Diffie-Hellman (ECDHE) 通過使用橢圓曲線加密 (ECC) 實現與提供或支持完美前向保密。

- 3DES 只是重複使用 DES 算法 3 次。因此,它具有與 DES 相同的塊長度:64 位元(bits)。

- DES 使用 56 位元(bits)密鑰。這被認為是該密碼系統的主要弱點之一。

- AES (Advanced Encryption Standard)高級加密標準使用 128 位塊大小。

- 運行密鑰 Running key(或“書”)密碼通常使用常用書籍中的一段作為加密密鑰。

- 由 Bruce Schneier 開發的 Twofish (雙魚)算法使用預白化和後白化技術。

- 轉置(Transposition)密碼使用多種技術對消息中的字符進行重新排序。依賴於改變消息中字符的位置來實現機密性。

- El Gamal : 該密碼系統的主要缺點是它加倍了它加密的任何消息的長度。因此,當 El Gamal 用於加密過程時,一條 2,048 bytes 的純文本消息將產生一條 4,096 bytes 的密文消息。

- SHA-1 散列算法總是產生一個 160 位的消息摘要,而不管輸入消息的大小。

- 公鑰基礎架構 (PKI) Public Key Infrastructure (PKI)

- X.509 管理數字證書和公鑰基礎設施 (PKI)。國際電信聯盟 (ITU) 標準定義了數字證書的適當內容以及證書頒發機構用來生成和撤銷證書的過程。

- 密鑰管理實踐 Key management practices

- Merkle-Hellman Knapsack 又稱背包算法, 背包加密算法是第一個非對稱公鑰加密算法,比 RSA 晚了一年誕生,一個用於加密過程的公鑰,另一個是用於解密過程的私鑰,與 RSA , ECC 截然不同,解密的私鑰不能充當加密使用,且此算法不安全,如今已經被 RSA 取代,不過 RSA 也逐漸在走下坡。

- Diffie-Hellman =Key Aggrement 金鑰協議

- 協商後的金鑰加密,此金鑰不會在網路上傳,只有你知道我知道。

- 是一種安全協定。它可以讓雙方在完全沒有對方任何預先資訊的條件下通過不安全信道建立起一個金鑰。

- 建立密鑰的方法,而不是加密方法。

- El Gamal 密碼系統擴展了 Diffie-Hellman 密鑰交換協議的功能,以支持消息的加密和解密。或可說 El Gamal 密碼系統的基礎為 Diffie-Hellman。

- 數字簽名和數字證書 Digital signatures and digital certificates

- 數字簽名(Digital signatures)標準批准了三種用於數字簽名的加密算法:

- DSA :數字簽名算法

- RSA : Rivest、Shamir、Adleman (RSA) 算法

- ECDSA : 橢圓曲線 DSA (ECDSA) 算法。

- 橢圓曲線密碼系統使用更短的密鑰長度來實現與 RSA 加密算法強度等級相同的加密(如下圖, ECDSA 160 bits 即可達到 RSA 1,024 bits)。

- Pretty Good Privacy (Phil Zimmerman) 使用數字簽名驗證的“信任網絡”系統。加密技術基於 IDEA 私鑰密碼系統。

- 不可否認性 Non-repudiation

- 完整性(例如:哈希函數) Integrity (e.g., hashing)

- MD5 : 128 bits

- SHA-1 : 160 bits

- SHA-256 : 256 bits

3.7 理解密碼分析攻擊方法 Understand methods of cryptanalytic attacks

- 暴力破解 Brute force

- 彩虹表包含常用密碼的預計算哈希值,可用於提高暴力密碼破解攻擊的效率。

- 唯密文攻擊 Ciphertext only

- 僅知已加密文字(即密文)的情況下進行攻擊。

- 透過頻率分析,並指出消息中字母的頻率與英語中字母的分佈非常匹配, 這條消息很可能是用轉置密碼(Transposition cipher)加密的。使用替代密碼(Substitution cipher)(包括 AES 和 3DES 的類別)會改變頻率分佈,使其不反映英語的頻率分佈。

- 已知明文攻擊 Known plaintext

- 在已知的明文攻擊中,攻擊者擁有加密消息的副本以及用於生成該密文的明文消息。同時擁有密文與明文。

- 選擇明文攻擊 : 攻擊者可以事先任意選擇一定數量的明文,讓被攻擊的加密算法加密,並得到相應的密文。

- 選擇密文攻擊 : 攻擊者可以事先任意選擇一定數量的密文,讓被攻擊的加密算法解密,並得到相應的明文。

- 頻率分析 Frequency analysis

- 選擇密文攻擊 Chosen ciphertext

- 攻擊者可以選擇密文輸出。

- 實現攻擊 Implementation attacks

- 假設使用得當,一次性密碼是唯一已知的不易受到攻擊的密碼系統。

- 許多密碼算法依賴於分解大素數乘積(質數階乘又稱素數階乘,是所有小於或等於該數的質數的積)的難度。他們依賴單向函數, 因為是一種數學運算,可以輕鬆地為每種可能的輸入組合生成輸出值,但無法檢索輸入值。

- 側通道 Side-channel

- TEMPEST 暴風雨 : 專門研究側通道攻擊的一種手法

- 隱蔽存儲通道通過將數據寫入公共存儲區域來傳遞信息,另一個進程可以讀取它。以這種方式存儲數據會引入一個安全漏洞,允許未經授權的用戶訪問數據。

- 隱蔽通道 (Covert-Channel) : 兩種類型

- Covert Timing

- Covert Storage

- 故障注入 Fault injection

- 時序 Timing

- 中間人攻擊 (MITM) Man-in-the-Middle (MITM)

- DNS cache poisoning : 因 Cache 過久導致 DNS 中毒, 指向到非正確的服務伺服器, 從而讓駭客發動中間人攻擊。

- 哈希傳遞攻擊 Pass the hash

- Kerberos 協議攻擊 Kerberos exploitation

- 勒索軟件 Ransomware

3.8 將安全原理運用到場所與設施的設計上 Apply security principles to site and facility design

- White noise : 白噪聲會產生虛假輻射,有效地“干擾”電子設備的真實輻射。

- MTTF (mean time to failure) : 平均故障時間 (MTTF) 提供了該特定規格的設備發生故障之前的平均時間量。用來確定一個硬件的預期壽命。

- ASLR (address space layout randomization) : 地址空間佈局隨機化,這是一種隨機化內存位置的內存保護方法,可防止攻擊者使用已知地址空間和連續內存區域通過溢出或堆棧粉碎攻擊執行代碼。

- Mantrap : 使用兩組門來控制對設施的訪問。這可用於通過監視捕鼠器的使用來防止捎帶,以一次只允許一個人進入設施。它們還可用於允許對個人進行人工檢查或執行其他安全檢查。通常由警衛保護並用於收容對象,直到他們的身份和身份驗證得到驗證。 Mantraps 也通常稱為訪問控制前庭如下圖範例。

3.9 設計場所和設施安全控制措施 Design site and facility security controls

- 配線櫃/中繼配電設施 Wiring closets/intermediate distribution facilities

- 服務器機房/數據中心 Server rooms/data centers

- Faraday cage 法拉第籠 : 防止電磁輻射離開的金屬外殼。

- 必須包括使用非水(nonwater)滅火劑。

- 濕度必須保持在 40% 到 60% 之間。

- 溫度必須保持在 60 ~ 75 華氏度之間(攝氏 15 ~ 23 度)。

- 計算機房不需要與人類兼容才能高效和安全。擁有與人類不兼容的服務器機房可提供更高級別的攻擊保護。

- 媒體儲存設施 Media storage facilities

- 可移動驅動器(Removable drives)很容易從其授權的物理位置中取出,並且通常無法對其應用操作系統訪問控制。因此,加密通常是唯一可以提供給他們的沒有物理安全性的安全措施。

- 證據儲存 Evidence storage

- 確保證據沒有改變,並且您必須能夠驗證其完整性以確保證據在審判中可用。

- 限制區與工作區的安全 Restricted and work area security

- constrained process 受限流程 : 指的是只能訪問某些內存(Memory)位置的流程。

- Process isolation 流程隔離為系統上運行的每個進程提供單獨的內存空間。 這可以防止進程覆蓋彼此的數據,並確保一個流程無法從另一個流程讀取數據。例如防止用戶訪問分配給其他用戶正在運行的應用程序的內存空間。

- 系統高級模式 system high mode : 所有用戶對系統處理的所有信息都有適當的權限和訪問權限,但只需要知道該系統處理的部分信息。

- 專用系統 dedicated system : 所有用戶必須對系統處理的最高級別信息具有有效的安全許可,必須對系統處理的所有信息具有訪問權限,並且必須有了解所有處理信息的有效需求。

- 硬件分段 Hardware segmentation : 實現了與流程隔離相同的目標,但通過在硬件中使用物理控制來實現它們,從而將它們提升到更高的水平。

- 照明是周邊安全設備或機制的最常見形式。您的整個網站應該被清楚地照亮。這提供了人員的容易識別並且使得更容易注意到入侵, 2 Feets 的完整照明是最佳實現。

- CPTED 實施三種策略:

- 自然訪問控制

- 自然監視

- 自然領土強化。

- 通過環境設計預防犯罪 (CPTED) 的重點是通過設計元素降低犯罪的可能性。數據中心通常放置在建築物的核心附近,以使其更易於保護,並且不太可能受到自然災害或事故的影響。將攝像頭安裝在可以看到的地方,避免創建容易隱藏的地方,並保持交付區域不那麼明顯,從而減少訪問的吸引力,這些都是 CPTED 中使用的常用技術。

- 公用事業設備及供暖、通風與空調 (HVAC) Utilities and Heating, Ventilation, and Air Conditioning (HVAC)

- 環境問題 Environmental issues

- 電容運動檢測器可感測被監控對象周圍的電場或磁場的變化。

- 無論使用何種形式的物理訪問控制,都必須部署保安人員或其他監控系統,以防止濫用(abuse)、偽裝(masquerading)和捎帶/揹負(piggybacking)。 物理訪問控制無法防止間諜活動。

- 若沒有任何物理控制談不上安全, 即便有再多的管理或技術安全控制都一樣。

- 保安人員通常不知道設施內的操作範圍,這支持了這些操作的機密性,從而有助於減少保安人員參與披露機密信息的可能性。

- 在為環境設計物理安全時,各類控制的功能順序如下 :

- 嚇阻(威懾)

- 沒有預防性警報這類東西。警報總是響應檢測到的入侵或攻擊而觸發。

- 阻擋

- 監測

- 延遲

- 8 英尺的 3 股帶刺鐵絲網將阻止確定的入侵者,通常被認為是標準高度和配置。 關鍵區域應在其周圍設置至少 8 英尺的圍欄。

- 照明要達到 2 英尺。

- 防火、檢測和滅火 Fire prevention, detection, and suppression

- 預作用滅火系統 (preaction fire suppression system) : 分兩步激活。 一旦檢測到火災的早期跡象,管道就會充滿水。 在噴頭上的熱傳感器觸發第二階段之前,系統不會分配水。

- 預作用系統(preaction system)是用於計算機設施的最佳水型(water-based)滅火系統類型。

- 水從來不是 B 型滅火器中的抑制介質,因為它們用於液體火災。

- 電源(如冗餘、備份) Power (e.g., redundant, backup)

- 關鍵路徑分析(Critical path analysis)可用於繪製組織對新設施的需求。 關鍵路徑分析是識別關鍵任務應用程序、流程和操作以及所有支持元素之間關係的過程。

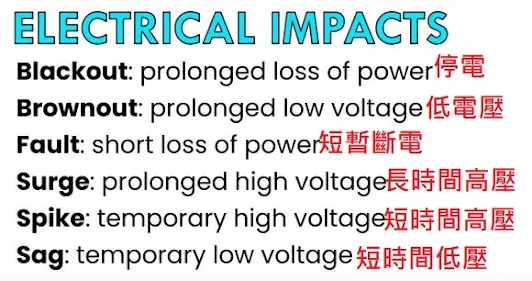

- Power Loss

- 1) Fault:短時間停電 > UPS(離線式、在線式)

- 2) Blackout:長時間停電 > 發電機

- Power Degradation

- 1) Sag or Dip:短時間電壓不足

- 2) Brownout:長時間電壓不足

- Power Excess

- 1) Spike:短時間電壓太高

- 2) Surge:長時間電壓太高

- zero-knowledge proof 零知識證明 : 在零知識證明中,一個人向另一個人證明他們可以實現需要敏感信息的結果,而無需實際披露敏感信息。範例如下圖“魔法門”場景。

- EAL 評估保證級別

- EAL 1 : 功能測試

- EAL 2 : 結構測試

- EAL 3 : 有條理地檢查, Methodically Checked

- EAL 4 : 第四級以上出現 Methodically Designed(設計)

- EAL 5 : 第五級以上出現 Semi-Formally(半-正式), 表示相當嚴謹

- EAL 6 : 半正式驗證設計

- EAL 7 : 正式驗證設計

- 環層(Ring Layer) :

- 0 : 安全內核 Kernel

- 1 : Device Divers

- 2 : 第 1 層和第 2 層包含設備驅動程序,但在實踐中通常不會實現保護。

- 3 : 用戶應用程序層

ISC2 連結 : CISSP Exam Outline (isc2.org)

留言

張貼留言